OWAS ( Open Web Application Security Project ) é uma comunidade online que produz artigos, metodologias, documentação, ferramentas e tecnologias disponíveis gratuitamente no campo da segurança de aplicativos web, ela oferece recursos gratuitos e abertos.

Possui como uma de suas contribuições mais conhecidas um documento feito utilizando métodos abertos e descentralizados para analise de dados referentes ao risco de segurança mais recorrentes entre os aplicativos web de todo mundo, mais conhecido como OWASP Top 10.

A liberdade das pressões comerciais permite a eles prover um informação imparcial, prática, e custo-beneficio informação sobre segurança em aplicações.

Como é Feito o OWASP TOP 10 ?

O OWASP usa uma comunidade de projetos de com códigos abertos, dezenas de milhares de membros e conferências de treinos para criar a sua lista TOP 10 de riscos, os dados e a documentação é gravada em um repositório do git hub, depois do time principal do top 10 liberar uma chamada de dados, contribuintes da indústria também são engajados a participarem em uma pesquisa.

Uma vez que os dados são coletados no git hub, eles são normalizados e analisados.

A pesquisa é revisada, um rascunho do top 10 então é feito utilizando dados de projetos abertos e pesquisas com empresas contribuintes , o rascunho é liberado publicamente e o processo de edição é gravado no git hub, uma vez que chegarem em um consenso público, a lista TOP 10 da OWASP é liberada.

Top 10 Principais Riscos de Segurança de Aplicativos da Web ( 2021 )

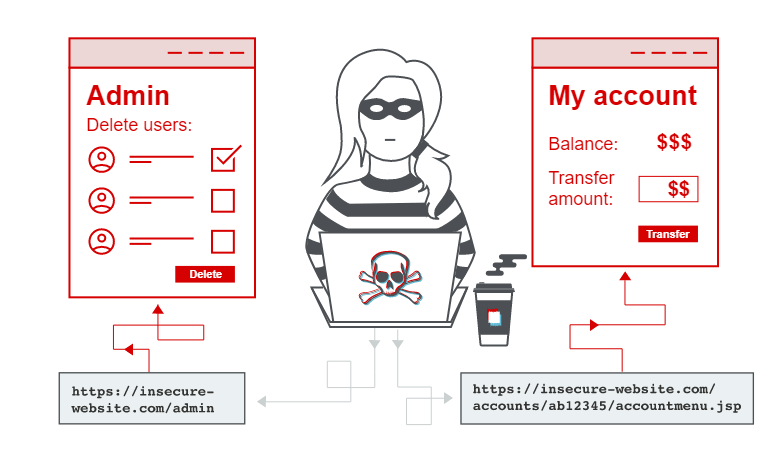

#1 - Broken Access Control

a quebra do controle de acesso permite aos hackers controlarem as autorizações de segurança, e realizar tarefas como se eles utilizassem usuário com privilégios maiores.

Podendo assim...

- Expor dados sensíveis

- Modificar os destruir dados

- Rodar qualquer função a nível de rede

- Uma das mais perigosas e versáteis vulnerabilidades ( não é atoa que esta em primeiro colocado )

#2 - Cryptographic Failures

Esta categoria significa um foco renovado da OWASP em falhas relacionadas a criptografia, na essência essa categoria explora informações transferidas sobre comunicações seguras de duas partes, que frequentemente fornece a um hacker informações úteis na fase de pré-exploração, tipo como manter um acesso persistente.

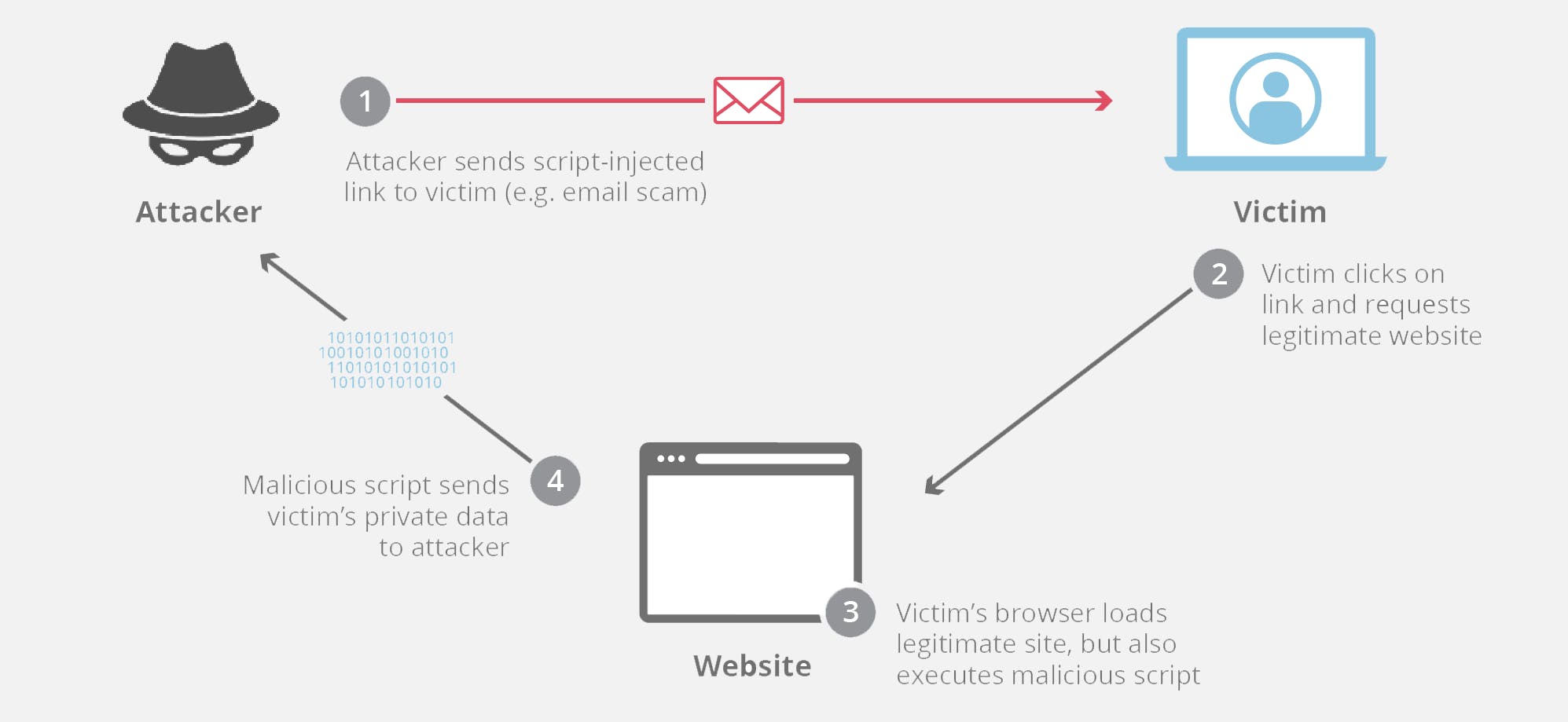

#3 - Injection ( XSS )

Explora uma vulnerabilidade de programa em introduzir códigos que modificam a maneira que um programa executa, por exemplo injetando código em uma aplicação web, assim o atacante consegue receber os dados de sessão por exemplo e utiliza-los em outros serviços online, enganando assim o serviço e fazendo eles pensarem que o atacante é você.

#4 - Insecure Design

É uma consideração importante quando incluir uma nova aplicação em sua infraestrutura de rede por exemplo, especificamente devido ao ataque da cadeia de suprimentos à solar winds e o efeito que esse teve em provedores de serviços terceiros.

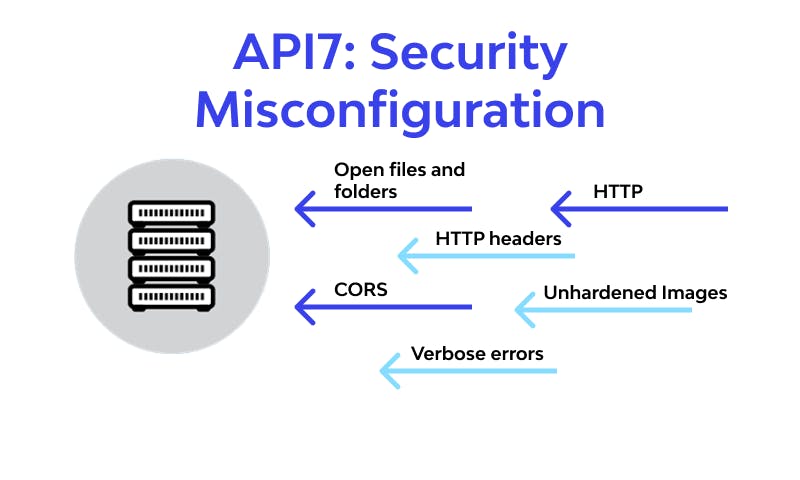

#5 - Security Miss-configuration

É uma fala na implementação de todos os controles de segurança em um servidor ou aplicativo web, um com um falha na implementação, é comumente realizado por humanos.

- Interpretação errada da implementação de um sistema

- Login Credentials

- Falta de experiência

- Pressão por tempo

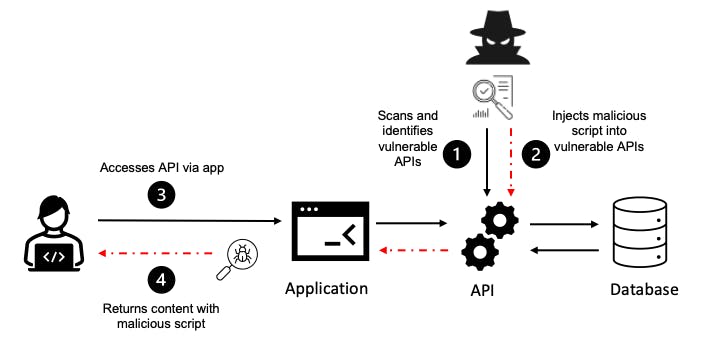

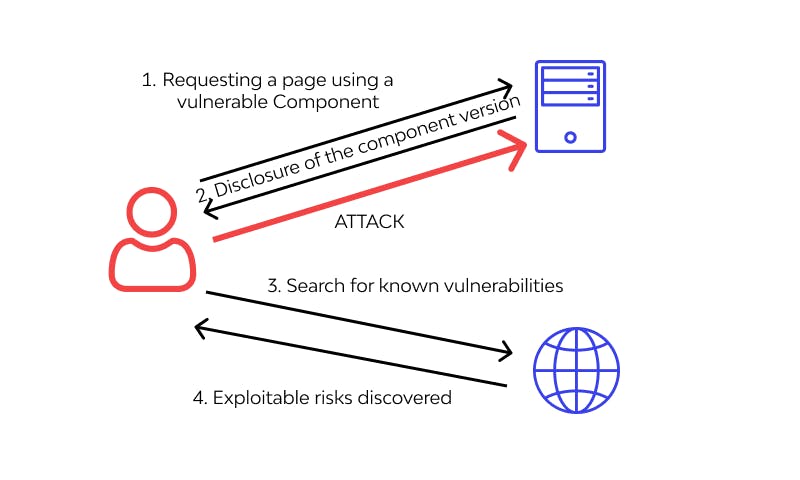

#6 - Componentes Vulneráveis ou Desatualizados

Inclui sistemas operacionais, web servidores, sistemas de gerenciamento de dados, APIs, Componentes, ambientes em tempo de execução e bibliotecas que estão vulneráveis, sem suporte ou desatualizados, um hacker uma vez que encontre um componente vulnerável pode comprometer todo um sistema, aparentemente 18.000 novas vulnerabilidades são encontradas por ano.

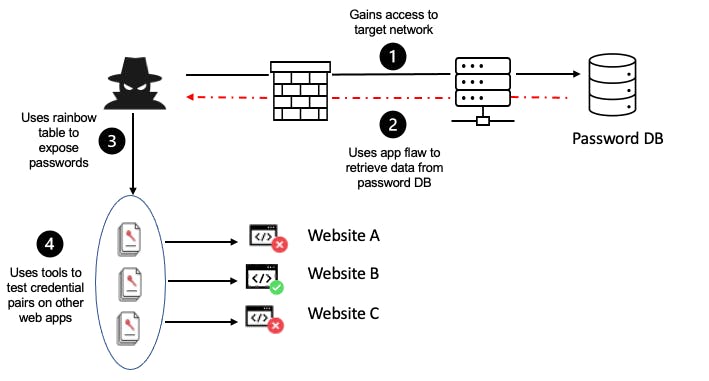

#7 - Falhas de Identificação e Autenticação

Referência a senhas comprometidas, chaves, tokens de sessão, informação de contas de usuário e outros detalhes que comprometem a identidade do usuário.

- A posição desta categoria demonstra que procedimentos como MFA ( multi-factor authentication) estão sendo integrados nas chaves autenticadas e funcionam muito bem.

#8 - Falhas de Integridade de Softwares e Dados

Focando em updates de software, CI/CD pipeline e inclui de-serialização insegura.

Relaciona-se com código e infraestrutura que não se protege contra violação de integridade, usa plugins não confiáveis por exemplo, um plugin comprometido pode dar ao atacante acesso a sua aplicação por exemplo.

#9 - Registro de Segurança e Falhas de Monitoramento

Dificilmente testável por conta da falta de CVE / CSS data ( medidores de vulnerabilidade ).

Pode seriamente impactar a visibilidade a investigação forense digital

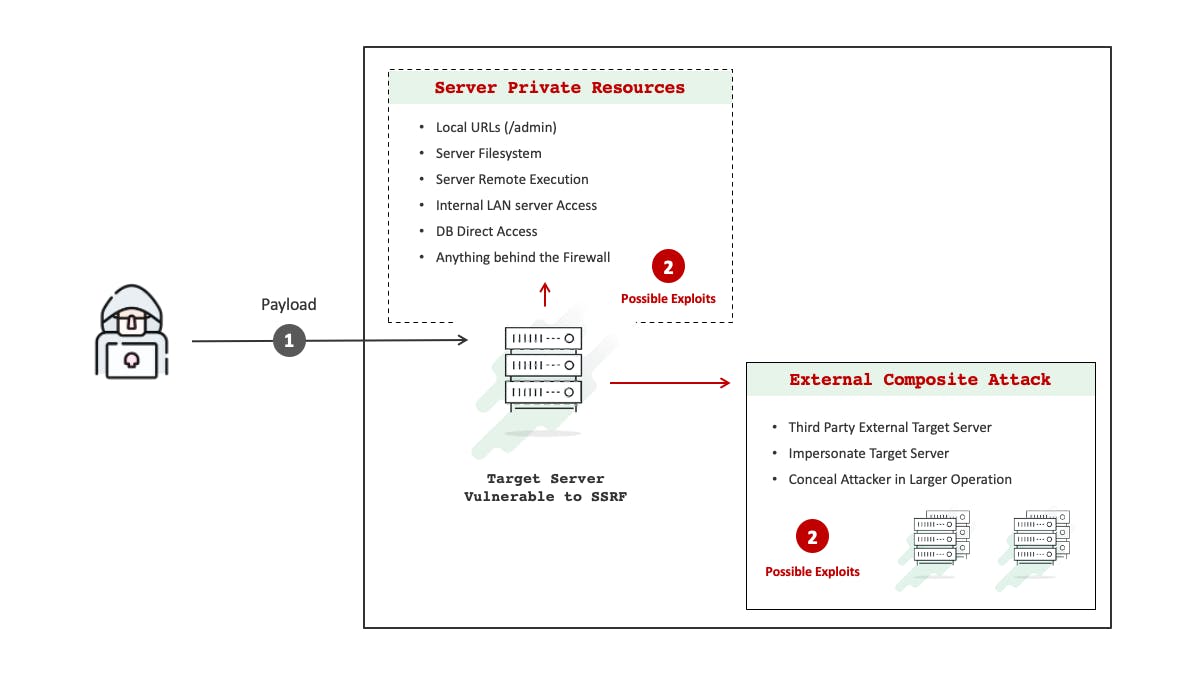

#10 - Falsificação de Requisição do Lado do Servidor ( SSRF )

É um tipo de explorável onde o atacante abusa da funcionalidade de um servidor. causando o acesso ou manipulação de informações que não seriam diretamente acessível pelo hacker.

Como Utilizar o OWASP Top 10 ?

Pontos que são favoráveis e pontos que não são

Favoráveis

O OWASP Top 10 é uma lista de acesso para qualquer um que esteja preocupado em melhorar seu conhecimento em riscos comuns.

A adição de considerações de pesquisa, bem como dados estatísticos puros, significa que o OWASP não depende apenas de dados coletados por testes automatizados.

Onde possível as categorias são ranqueadas dando 3 principais explorabilidades consideráveis por probabilidade e impactos técnicos.

Desfavoráveis

O próprio OWASP afirma que é uma linha de base, um "pseudo padrão" mesmo para conformidade, educação e ferramentas de fornecedores.

Como um documento de conhecimento, é considerado o mínimo da referência para códigos padrão, code review, peer reviews, suporte de ferramentas e teste de penetração.

Ser focado em AppSec significa que muitas das principais descobertas não podem ser facilmente testadas internamente ( em casa ).

Ser um serviço voluntário significa que os participantes liberam informações publicas que se fazem ser teóricas, sem a real experiência de um ataque real.